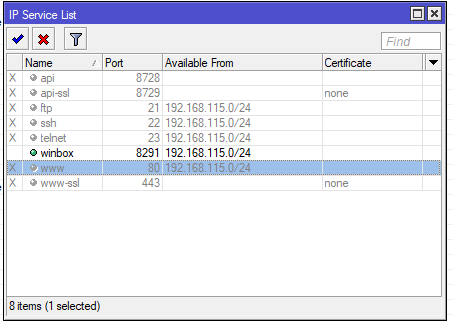

Přes víkend se objevila jedna zásadní chybička v management daemonu winboxu v routerech od Mikrotiku. První informace jsem zachytil během soboty 21.4.2018 na ISP Foru, následně se objevily 2 thready (první druhý) na ofiko fóru Mikrotiku načež v pondělí se objevil další thread, který dál objasňuje co exploit využívá a jaké jsou možnosti zmírnění dopadu. Přes službu winboxu dá vytáhnout soubor databáze uživatelu System > users což znamená, že útočník má po rozšifrování vaše hesla k přístupům na router. Může pak využít standardní přístup winboxem nebo i SSHčkem pokud jej máte povolené z celého světa a tím převzít kontrolu nad vaším zařízením. Řešení je uvedeno v již zmíněném threadu, stačí zakázat přístup na službu odkudkoliv (IP > Services) a povolit jen oprávněné IP rozsahy (sloupec Available from).

Update 23.4.2018 14:55: Tak by to mělo být opraveno verzí 6.42.1 , je k stažení na webu Mikrotiku, viz changelog k této verzi:

What””s new in 6.42.1 (2018-Apr-23 10:46):

!) winbox – fixed vulnerability that allowed to gain access to an unsecured router;

Pingback:Shrnutí VPNFilter útoku na Mikrotiky – fangfactory.net